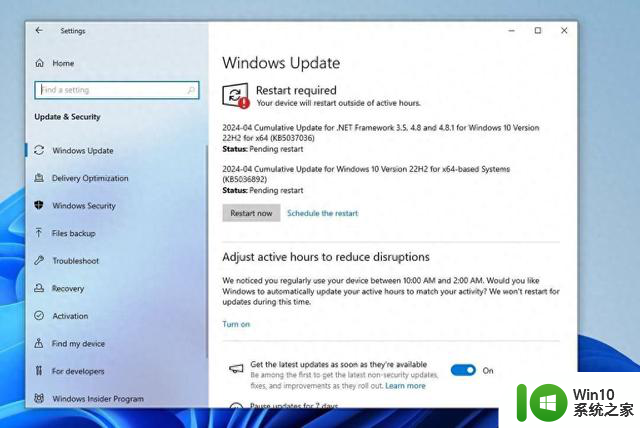

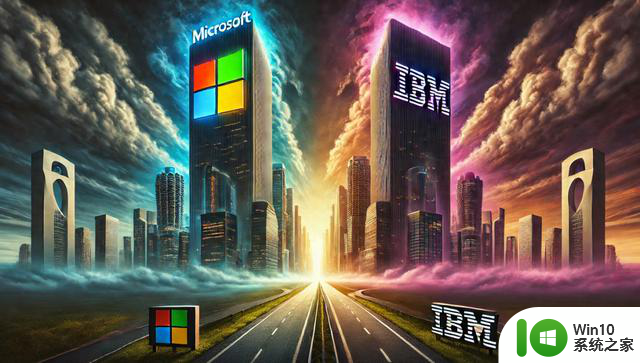

微软2024年6月补丁日修复了51个漏洞和18个RCE,网络安全得到进一步加固!

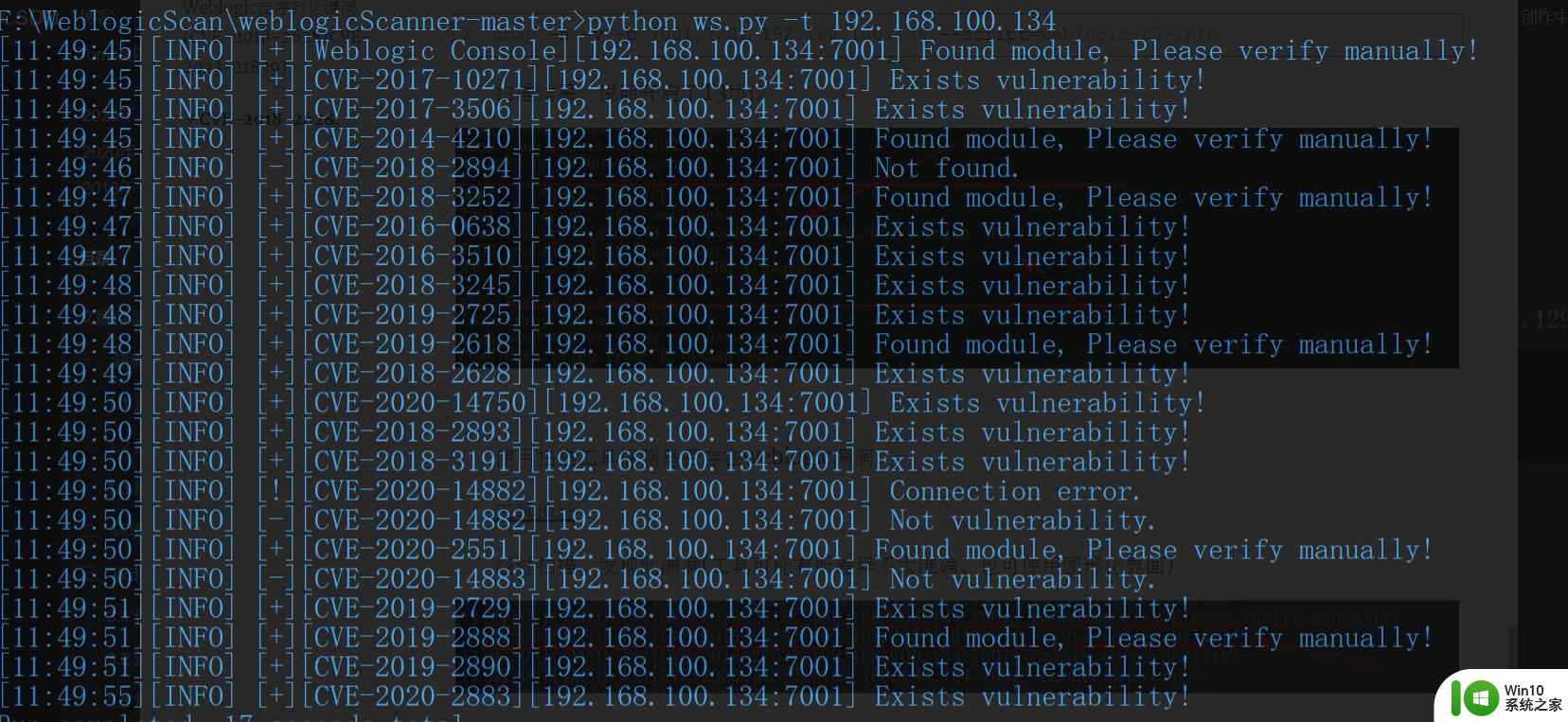

各个漏洞类别的数量如下:

25 个特权提升漏洞18 个远程代码执行漏洞3 个信息泄露漏洞5 个拒绝服务漏洞总共 51 个漏洞并不包括 6 月 3 日修复的 7 个 Microsoft Edge 漏洞。

本月补丁日只修复了一个严重漏洞,即 Microsoft 消息队列 (MSMQ) 中的远程代码执行漏洞。

该漏洞编号为CVE-2024-30080,CVSS 严重性评分为 9.8/10,攻击者可以通过向 MSMQ 服务器发送特制的恶意 MSMQ 数据包来利用该漏洞。

微软安全响应团队在一份公告(https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-30080)中警告称:“这可能导致服务器端远程代码执行。”

微软表示,系统需要启用 Windows 消息队列服务才能利用此漏洞,并敦促客户检查机器上是否有名为消息队列的服务正在运行,并且 TCP 端口 1801 正在监听。

安全专家还呼吁关注CVE-2024-30078,这是一个 Windows WiFi 驱动程序远程代码执行漏洞,CVSS 严重性评分为 8.8/10。

微软警告称:“要利用此漏洞,攻击者必须靠近目标系统才能发送和接收无线电传输。未经身份验证的攻击者可以向使用 Wi-Fi 网络适配器的相邻系统发送恶意网络数据包,从而实现远程代码执行。”

本月的补丁日修复了一个公开披露的0day漏洞,是之前披露的DNS 协议中的“Keytrap”攻击,微软已在今天的更新中对其进行了修复。

CVE-2023-50868 - MITRE:CVE-2023-50868 NSEC3 最接近的封闭证明会耗尽 CPU

“ CVE-2023-50868 涉及 DNSSEC 验证中的一个漏洞,攻击者可以利用解析器上的过多资源来利用旨在实现 DNS 完整性的标准 DNSSEC 协议,从而导致合法用户拒绝服务。MITRE 代表他们创建了这个 CVE。”微软的公告中写道。

该漏洞于二月份被披露,并已在许多 DNS 实现中得到修补,包括 BIND、PowerDNS、Unbound、Knot Resolver 和 Dnsmasq。

本月修复的其他漏洞包括多个 Microsoft Office 远程代码执行漏洞,其中包括可从预览窗格利用的 Microsoft Outlook RCE。

微软还修复了七个 Windows 内核权限提升漏洞,这些漏洞可能允许本地攻击者获得系统权限。

新闻链接:https://m.bleepingcomputer.com/news/microsoft/microsoft-june-2024-patch-tuesday-fixes-51-flaws-18-rces/