微软九月补丁日:修复4个被积极利用的0day漏洞

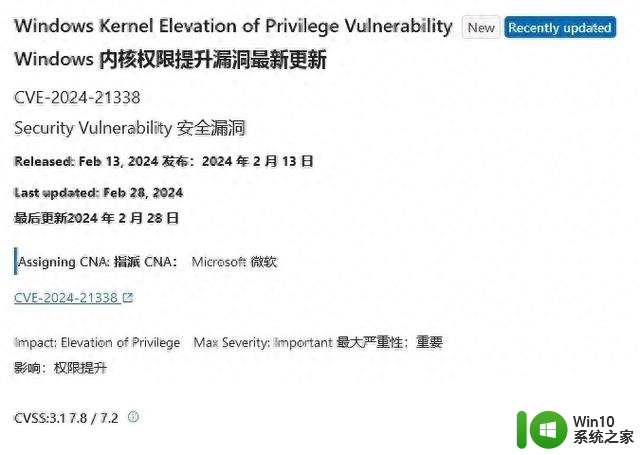

该 Windows 漏洞被标记为CVE-2024-43491,且已被积极利用,其等级为严重,CVSS 严重性评分为 9.8/10。

微软没有提供任何有关公开利用的信息,也没有发布 IOC(入侵指标)或其他数据来帮助防御者寻找感染迹象。该公司表示,该问题是匿名报告的。

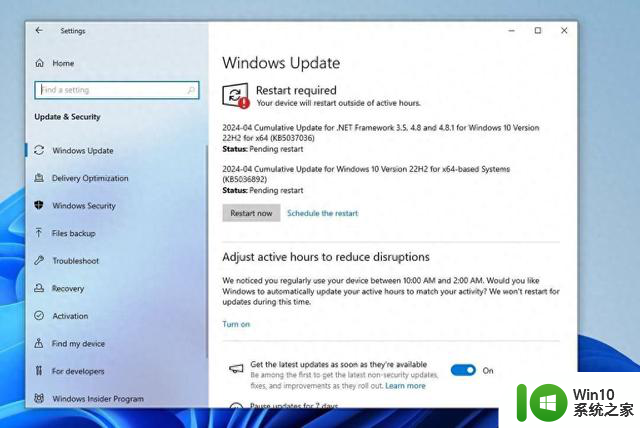

根据微软关于该漏洞的文档,表明这是一种系统降级回滚攻击,类似于今年黑帽大会上讨论的 “Windows Downdate”问题。

微软安全公告称:

微软已经意识到服务堆栈中存在一个漏洞,该漏洞可撤销 Windows 10 版本 1507(初始版本于 2015 年 7 月发布)可选组件的一些漏洞的修复。

这个漏洞会导致可选组件(例如 Active Directory 轻量级目录服务、XPS 查看器、Internet Explorer 11、LPD 打印服务、IIS 和 Windows Media Player)回滚到其原始 RTM 版本。

这会导致任何先前已修复的 CVE 被重新引入,然后可被利用。

微软 2024 年 9 月补丁日,提供了包含 79 个漏洞的安全更新,其中包括4个被主动利用的漏洞和一个公开披露的0day漏洞。

本次补丁日修复了7个严重级别漏洞,这些漏洞要么是远程代码执行,要么是权限提升漏洞。

按漏洞性质分类如下:

30 个特权提升漏洞

4 个安全功能绕过漏洞

23 个远程代码执行漏洞

11 个信息泄露漏洞

8 个拒绝服务漏洞

3 个欺骗漏洞

今天的更新中被积极利用的四个0day漏洞是:

CVE-2024-38014 - Windows Installer 特权提升漏洞

该漏洞允许攻击者获取 Windows 系统的 SYSTEM 权限。

微软尚未透露该漏洞如何遭到攻击的详细信息。

该漏洞是由 SEC Consult Vulnerability Lab 的 Michael Baer 发现的。

CVE-2024-38217 - Windows Mark of the Web 安全功能绕过漏洞

Elastic Security 的 Joe Desimone上个月公开披露了这一漏洞,据信自 2018 年以来就一直被积极利用。

在报告中,Desimone 概述了一种名为 LNK stomping 的技术,该技术允许使用非标准目标路径或内部结构特制的 LNK 文件打开该文件,同时绕过智能应用程序控制和 Web 标记安全警告。

微软的建议解释说:“攻击者可以制作一个恶意文件来逃避 Web 标记 (MOTW) 防御,从而导致安全功能(如 SmartScreen 应用程序信誉安全检查和/或旧版 Windows 附件服务安全提示)的完整性和可用性受到一定程度的损失。”

一旦被利用,它就会导致 LNK 文件中的命令在没有警告的情况下被执行。

CVE-2024-38226 - Microsoft Publisher 安全功能绕过漏洞

Microsoft Publisher 的一个漏洞,该漏洞可以绕过针对下载文档中嵌入宏的安全保护。

微软的建议解释道:“成功利用此漏洞的攻击者可以绕过用于阻止不受信任或恶意文件的 Office 宏策略。”

微软尚未透露是谁披露了该漏洞以及它是如何被利用的。

CVE-2024-43491 - Microsoft Windows 更新远程代码执行漏洞

微软修复了一个允许远程代码执行的服务堆栈缺陷。

微软在公告中解释道:“微软已经意识到服务堆栈中存在一个漏洞,并且已经撤销了对影响 Windows 10 版本 1507(初始版本于 2015 年 7 月发布)可选组件的一些漏洞的修复。”

微软尚未透露是谁披露了该漏洞以及它是如何被利用的。

链接:

https://m.securityweek.com/microsoft-says-windows-update-zero-day-being-exploited-to-undo-security-fixes/